| 编辑推荐: |

本文将介绍物联网安全在信息安全中的位置、物联网安全现状,物联网安全属性,希望对您有所帮助

本文来自于csdn,由火龙果软件Delores编辑、推荐。 |

|

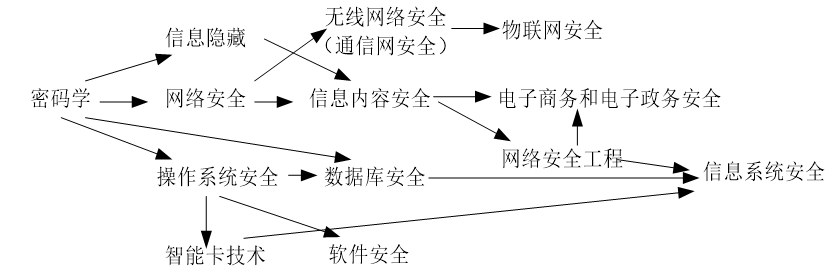

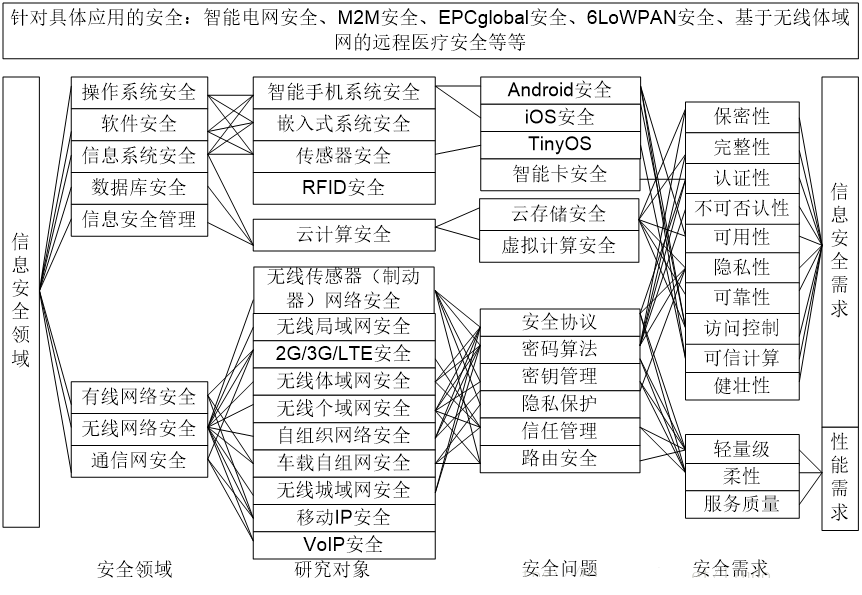

物联网安全在信息安全中的位置(侧重于网络安全方向)

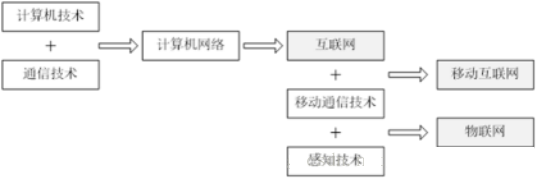

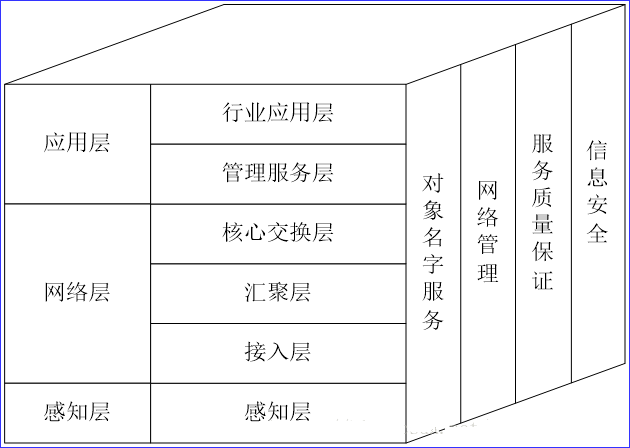

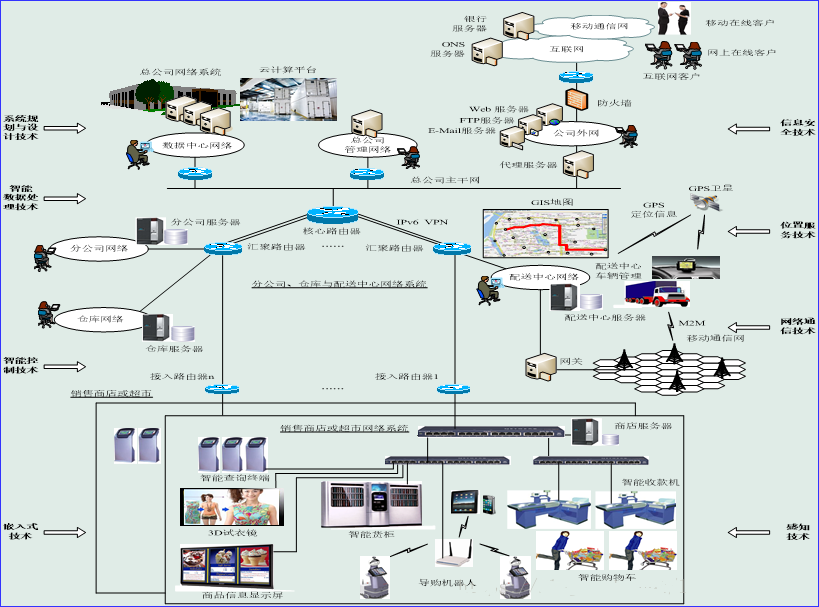

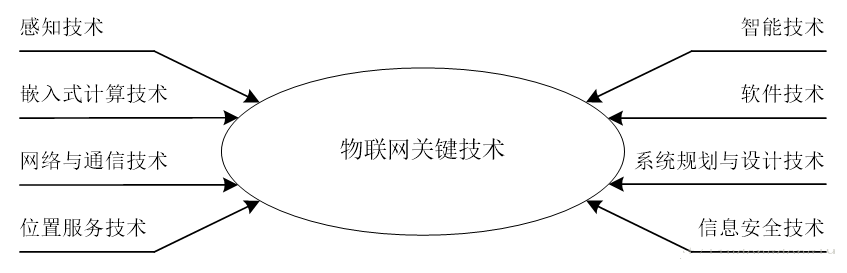

IoT逐渐演化成为一种融合了传统网络、传感器、Ad Hoc无线网络、普适计算和云计算等信息与通信技术(Information and Communications Technology, ICT)的完整的信息产业链。

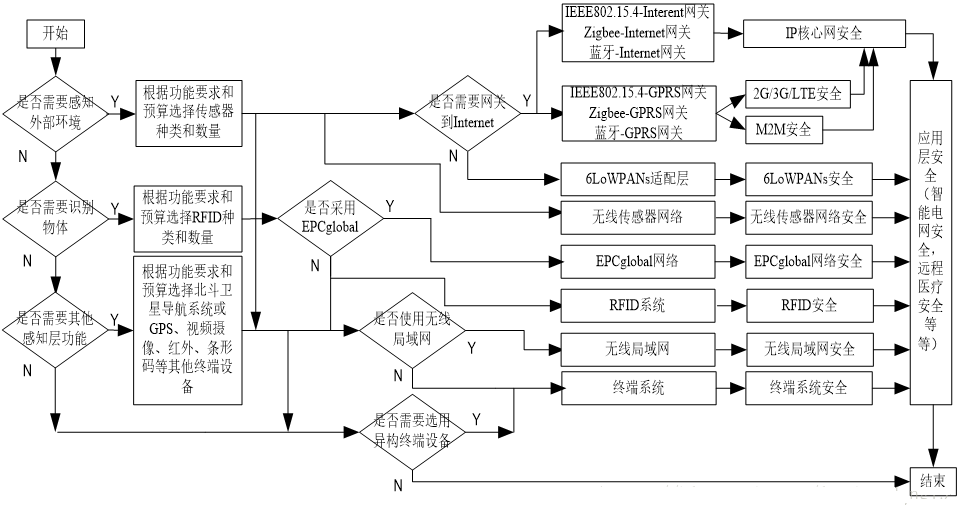

物联网是通过使用射频识别(Radio Frequency Identification,RFID)、传感器、红外感应器、全球定位系统、激光扫描器等信息采集设备,按约定的协议,把任何物品与互联网连接起来,进行信息交换和通讯,以实现智能化识别、定位、跟踪、监控和管理的一种网络。

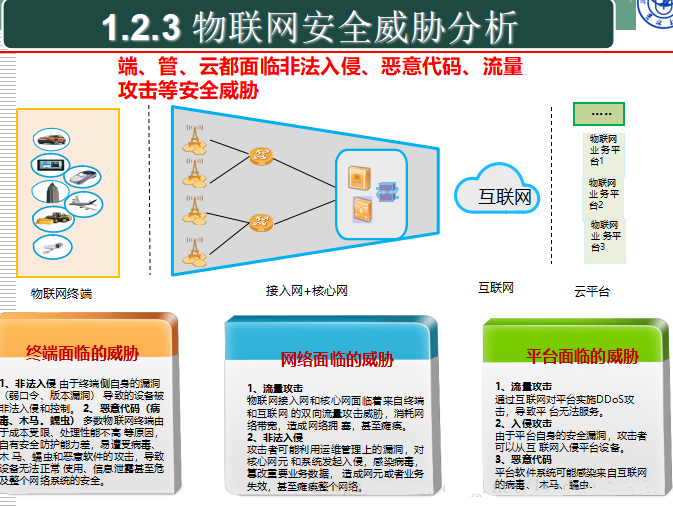

物联网安全现状:

物联网市场发展迅速,终端数量剧增,安全隐患大,物联网产业链中安全环节占比低。物联网业务深入多个行业,全方位影响人民生活,相应的 安全问题也将带来严重威胁,甚至包括生命和财产安全

物联网安全属性:

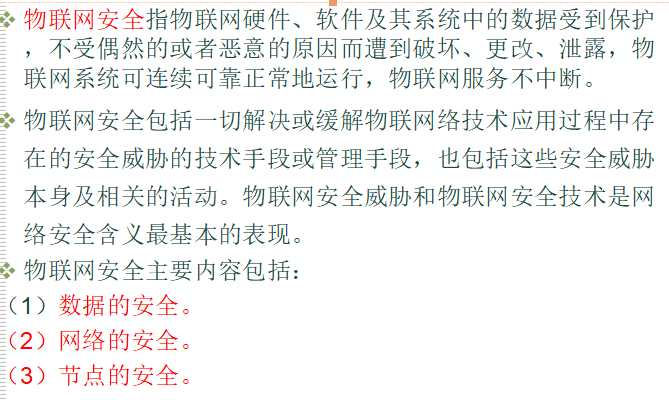

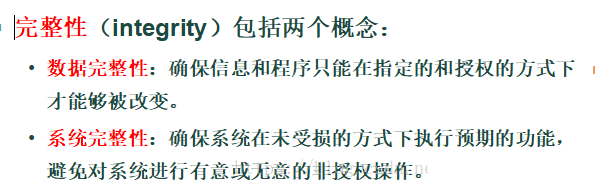

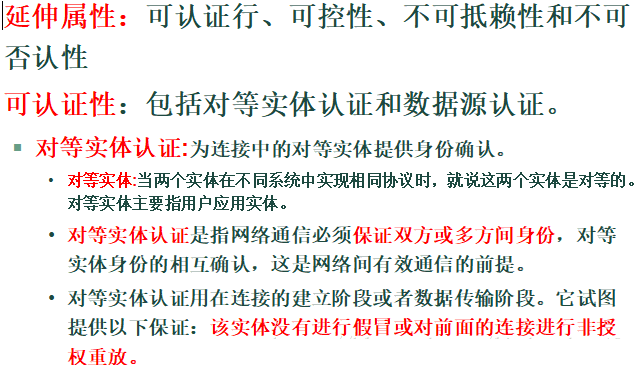

基本属性:机密性、完整性、可用性,是处于计算机安全核心地位的三个关键目标,即CIA三元组,具体体现了对数据和信息的基本安全目标与计算服务。

机密性(confidentiality)包括两个概念:

数据机密性:确保隐私或机密信息不能由非授权个人利用,或不能披露给非授权个人。

隐私性(privacy):确保个人能够控制个人信息的收集和存储,也能够控制这些信息可以由谁披露或向谁披露。

可用性(availability): 确保系统能够迅速地进行工作,并且不能拒绝对授权用户的服务

安全威胁的特性: 必然性:信息系统的复杂性、开发性及人的因素都不可避免,因此网络安全威胁必然存在; 相对性:保证网络安全服务的质量需要付出资源及资金的代价,而且是成正比; 配角特性:安全不是目标,得到安全可靠的服务和应用才是最终目标; 动态特性:技术的发展及环境的变化,新的安全威胁会不断出现。

|